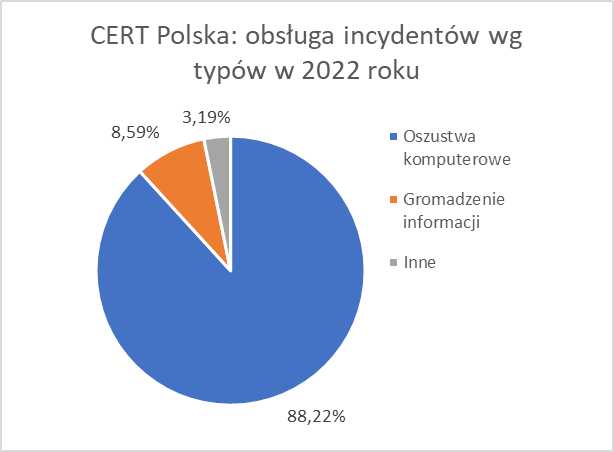

Na pytania nauczyciela Zespołu Szkół nr 1 w Hrubieszowie Daniela Buchowieckiego odpowiada mgr inż. Mirosław Madej – nauczyciel akademicki z Instytutu Informatyki Akademii Zamojskiej.

– Jakie błędy najczęściej popełniają użytkownicy Internetu, którzy poprzez mało ostrożne zachowania tracą swoje pieniądze?

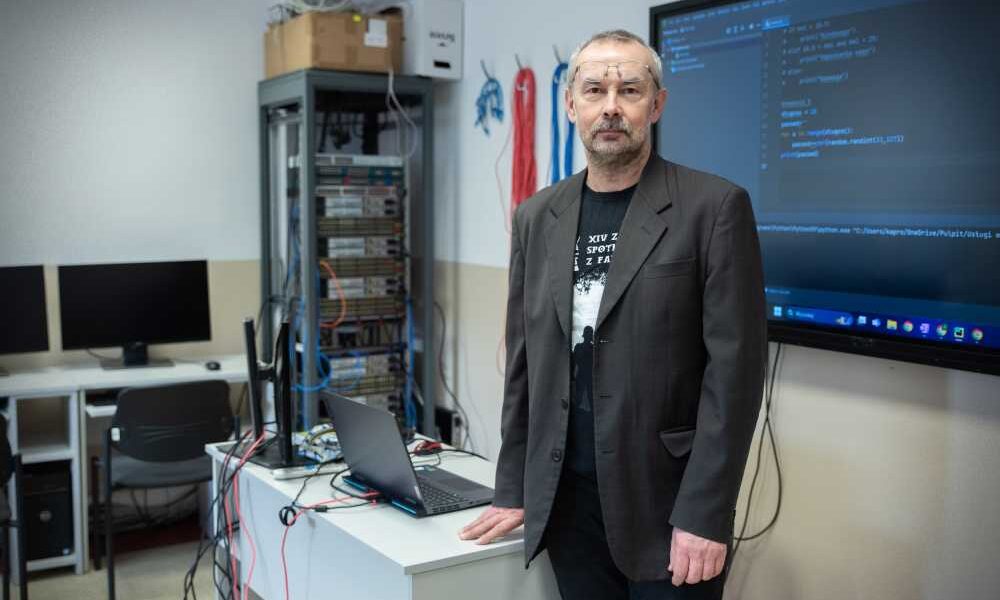

Utrata pieniędzy jest często jedynym widocznym dla użytkownika Internetu skutkiem ataku. Zastanówmy się nad motywacjami atakujących. Należy rozważyć dwie grupy celów: przedsiębiorstwa i osoby fizyczne (obraz nr 1).

Procentowo prawie 2/3 ataków na celu ma pozyskanie danych. Dane różnią się w zależności od typu celu. Dlaczego tak istotne są dane? Ponieważ bezpośrednio prowadzą do pieniędzy lub władzy. Drugim ważnym motywem jest chęć zarobienia pieniędzy.

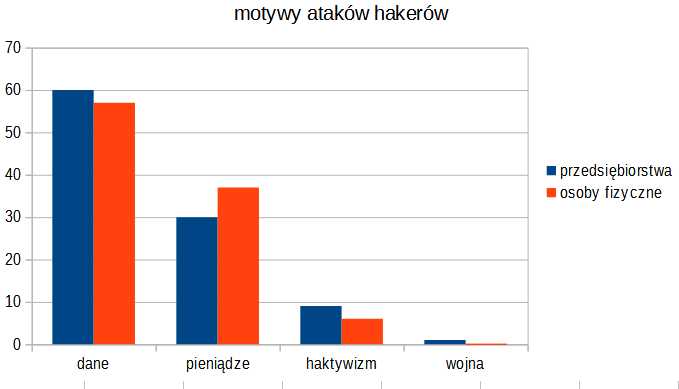

Ciekawie wygląda klasyfikacja incydentów obsłużonych przez CERT Polska w 2022 roku wg typów (obraz nr 2).

Najwięcej incydentów to oszustwa komputerowe, wśród nich phishing to 2/3 wszystkich incydentów!

Wróćmy do pytania o błędy. Najczęściej padamy ofiarą phishingu – akcji wykorzystujących socjotechnikę by złapać ofiarę. Metod złowienia jest wiele, począwszy od spreparowanych wiadomości poczty elektronicznych poprzez fałszywe strony internetowe (sklepy, banki), fałszywe wejścia na portale społecznościowe, sms i listy przesyłane tradycyjną pocztą (!).

Jakie popełniamy błędy? Pierwszą przyczyną popełnienia błędu to brak wiedzy dotyczącej typowych ataków – edukacja jest podstawą. Kolejnym błędem jest nieuwaga i pośpiech – bardzo często nie czytamy uważnie tego, co jest napisane czy przygotowane, pomijamy jasne znaki wskazujące na oszustwo. Częstym błędem jest chęć kupienia czegoś okazyjnie i wyłącza się nam logiczne myślenie – przecież najnowszy model smartfonu nie będzie sprzedawany za kilka procent realnej wartości, choćbyśmy nie wiadomo, jak chcieli w to wierzyć. Ostatnim typem ataku jest granie na emocjach: oczekujemy z niecierpliwością przesyłki i otrzymujemy wiadomość, że trzeba dopłacić 2 zł, bo brakuje na przesyłkę. Podobny schemat działania jest w metodzie “na wnuczka” – pilnie wnuczek potrzebuje pieniędzy, bo stało się coś katastrofalnego.

Czytaj: Hrubieszów: Parafia rozwiązała problem wygrzebanych ludzkich kości [ZDJĘCIA]

– Jak temu zapobiegać i na co przede wszystkim uważać?

– Zapobieganie atakom poprzez sieć nie jest ani łatwe, ani proste. Zależy od typu ataku. Początkowo hakerzy mieli potężną wiedzę i mało narzędzi, pisali je głownie sami. Hakerzy mieli kodeks etyczny, dzisiejszym zależy na korzyściach majątkowych i innych. Dziś się to zmieniło, atakujący mają do dyspozycji bardzo wyrafinowane narzędzia do przeprowadzania ataków. Najprostszym sposobem jest wykonanie automatycznych skanów sieci, wysłanie milionów listów za pomocą poczty elektronicznej ze sfałszowanymi wiadomościami czy wysłaniem wiadomości sms.

Pierwsza linia obrony to obrona przed tymi atakami:

• Aktualny system operacyjny i aplikacje

• Włączona zapora (firewall) i program antywirusowy

• Włączone i dobre filtry poczty elektronicznej

• Ochrona DNS i ochrona w przeglądarce.

Elementy te powinny odfiltrować większość ataków. Pozostaje jeszcze jeden element, najsłabszy z nich – człowiek. Większość ataków jest skierowana na człowieka, na działanie na jego emocjach, na nieuwadze czy pośpiechu.

Podsumowując: najważniejszy jest zdrowy rozsądek i wiedza.

Zobacz: Hrubieszów: 15-lecie Hrubcia [ZDJĘCIA]

– Ostatnio dużo mówi się o sztucznej inteligencji, która ma wspierać człowieka. Z jakimi zagrożeniami wiąże się korzystanie z niej?

– Sztuczna inteligencja jest narzędziem. Każde narzędzie może być wykorzystane dobrze lub źle. Na przykład młotkiem wbijesz gwoździe, ale jak nie trafisz w gwoździa to będzie Cię bolał palec. Możesz też użyć młotka do rozbicia szyby w oknie. Zastosowania sztucznej inteligencji są bardzo szerokie, od najprostszych systemów klasyfikacji, do zaawansowanych systemów przetwarzania dużych zbiorów danych i układów sterowania. Podam kilka przykładów.

Układy wykorzystujące SI są w systemach przetwarzających wyniki badań diagnostycznych w szpitalach, system podpowiada lekarzowi, że u pacjenta prawdopodobnie jest zmiana wskazująca na zmiany chorobowe, ale to lekarz podejmuje ostateczną decyzję.

W wielu miastach buduje się systemy kontroli ruchu drogowego polegające na sterowaniu światłami, w celu usprawnienia ruchu drogowego.

Pobierane są informacje o liczbie pojazdów na drogach w mieście i na podstawie tych danych są sterowane światła oraz wysyłana jest informacja do nawigacji, pozwalająca przejechać trasę jak najszybciej.

W sieciach komputerowych stosuje się systemy sztucznej inteligencji do wykrywania anomalii w ruchu sieciowym i aktywnej ochronie sieci przez atakami, które są znane i dopiero opracowanymi.

Ostatnim przykładem będzie ChatGPT, który pozwala użytkownikowi zadać dowolne pytanie i wygeneruje odpowiedź na to pytanie.

Jakie są zagrożenia korzystania ze sztucznej inteligencji? Pierwszym zagrożeniem jest nadmierne zaufanie do wyników podanych przez SI. Lekarz może nie przejrzeć dokładnie wyników badań opracowanych przez SI urządzenia i źle zdiagnozować chorobę. Osoby odpowiadające za nadzór nad infrastrukturą mogą przestać ją pilnować i rozwijać. Uczeń mający nauczyć się i przygotować pracę na zadany temat wygeneruje ją za pomocą ChatGPT. Na koniec można przyjąć jako żart, ale w przyszłości zamawiając produkty żywnościowe do mojej lodówki nie chciałbym od niej usłyszeć, że nie mogę tego zamówić, bo z moich badań lekarskich wynika, że nie wolno mi zjeść czekolady.

– Wasza uczelnia kształci przyszłych informatyków. Czy wybierając ten kierunek trzeba mieć konkretne zainteresowania? Co proponuje studentom informatyki AZ?

– Wielu osobom informatyka się kojarzy tylko ze składaniem i naprawą komputerów oraz instalacją systemów i aplikacji. Informatyka jest nauką, która zajmuje się przetwarzaniem danych oraz systemami do przetwarzania danych. Nasi studenci kierunku informatyka mają zajęcia z systemów operacyjnych, sieci komputerowych, baz danych oraz programowania i sztucznej inteligencji.

Na kierunku informatyka proponujemy kandydatom dwie specjalności:

• technologie internetowe i multimedialne – tworzenie aplikacji webowych i multimedialnych, grafika komputerowa, projektowanie interfejsów użytkownika;

• bezpieczeństwo sieci informatycznych – projektowanie, budowa i nowoczesnych sieci komputerowych, zaradzanie sieciami i systemami, zabezpieczanie sieci komputerowych przed atakami.

Studenci poza zajęciami mogą rozwijać swoje zainteresowania w kole naukowym zajmującym się budową robotów. Zdobytą wiedzę i umiejętności mogą zaprezentować na konferencjach naukowych.

Zobacz też:

Hrubieszów: Plastyk w przedszkolu [ZDJĘCIA]

Zebrał: Daniel Buchowiecki, grafika – mat. nadesłany